O diálogo de configuração de segurança permite ajustar algumas opções de formatação de texto (HTML). Ela também permite controlar os recursos de criptografia e descriptografia, ajustar algumas lógicas anti-phishing integradas e especificar como as solicitações de notificação de disposição de mensagens (também conhecidas como confirmações de recebimento) são tratadas. Observe que este diálogo não tem nada a ver com medidas de segurança contra vírus. Consulte o capítulo Usando o KMail: O Assistente Antivírus se desejar segurança contra vírus.

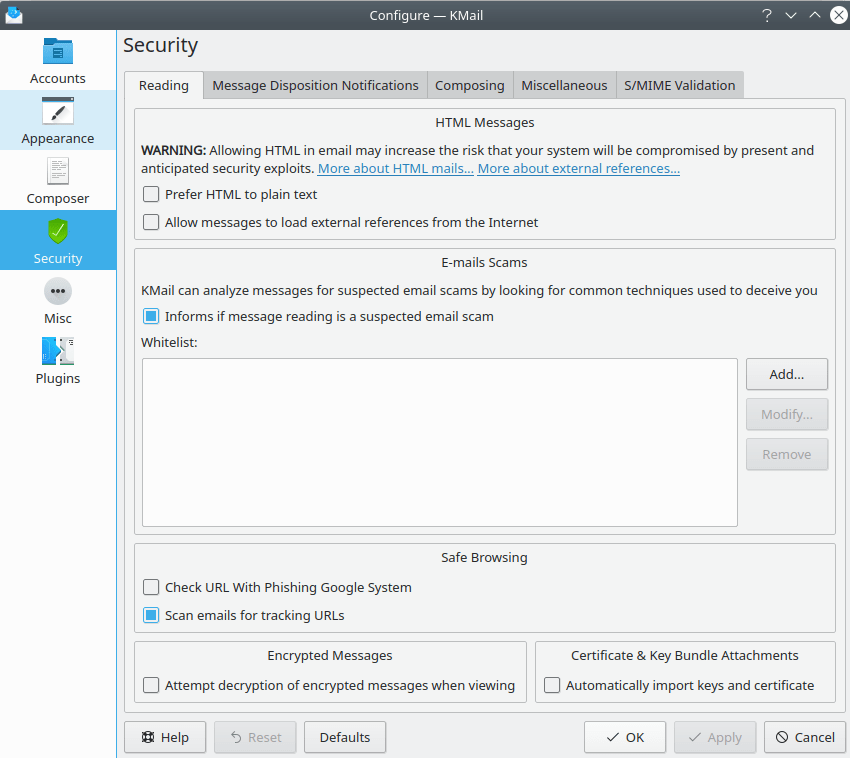

A aba Segurança (Leitura)

Nesta aba, você pode configurar opções de segurança que afetam a forma como você lê as mensagens.

- Preferir HTML ao texto simples

Por padrão, o KMail irá mostrar as mensagens em HTML como texto simples. Se preferir visualizá-las com formatação e layout em HTML automaticamente, selecione esta opção. No entanto, recomendamos que deixe esta opção desmarcada, uma vez que poderão ocorrer alguns problemas de segurança relacionados ao HTML.

Você ainda pode visualizar facilmente as mensagens em formato HTML clicando na barra de alternância entre mensagem simples e mensagem HTML no lado esquerdo do painel de visualização.

- Permitir que as mensagens carreguem referências externas da Internet

Se marcada, o KMail pode carregar imagens externas, folhas de estilo, etc., da Internet quando você visualiza uma mensagem HTML. Recomendamos fortemente que você deixe esta opção desativada (embora ela não tenha efeito até que você habilite HTML).

Adicionando referências externas as suas mensagens, as pessoas que enviam spam podem detectar se e quando você leu a mensagem deles, a sua localização e várias outras informações que podem ser registradas nos servidores Web. Lembre-se de que esta opção não tem efeito no Java™ ou JavaScript, pois eles não são suportados pelo KMail, o que é bom.

- Informar se a mensagem que está sendo lida é suspeita de fraude por e-mail

Com a popularidade do e-mail, infelizmente, tornam-se também populares as fraudes por e-mail. Estas fraudes podem incluir mensagens que são feitas de forma que pareçam vir de empresas legítimas, mas de fato apontam para páginas Web maliciosas que pedem suas informações pessoais. Isto pode levar ao roubo de identidades ou algo ainda pior. Por padrão, o KMail analisa as mensagens à procura de fraudes comuns, informando-o se a mensagem é suspeita. É altamente recomendado que deixe esta funcionalidade ativa. Se quiser desativar estes alertas, desmarque a opção Informar se a mensagem que está sendo lida é suspeita de fraude por e-mail.

Se tiver e-mails legítimos sendo marcados como ilegítimos (por exemplo, de pessoas de confiança), você poderá adicionar o e-mail deles à Lista de permissões: clicando no botão e inserir o e-mail na caixa de diálogo que aparece. Lembre-se de que, até o momento, só há suporte a endereços individuais.

- Verificar a URL com o Sistema de Phishing da Google

Selecione esta opção para forçar o KMail a consultar o banco de dados do Google de sites suspeitos de phishing quando URLs forem incorporados em uma mensagem e a avisá-lo sempre que uma correspondência for encontrada.

- Analisar e-mails por URLs de rastreio

Por padrão, o KMail verificará automaticamente os URLs incorporados em mensagens HTML e avisará se algum deles parecer estar tentando rastreá-lo.

- Tentar descriptografar mensagens criptografadas ao visualizá-las

Por padrão, o KMail irá tentar automaticamente descriptografar as mensagens criptografadas ao visualizá-las. Se preferir fazer isto manualmente, desmarque esta opção.

- Importar certificados e chaves automaticamente

Se estiver assinalada a opção, os anexos com chaves de OpenPGP ou chaves de S/MIME são automaticamente importados para o seu chaveiro local.

Nota

A verificação das assinaturas de S/MIME envolve sempre a importação dos certificados contidos na mensagem. Esta opção não afeta esse comportamento. Ela também não está relacionada à funcionalidade

auto-key-retrievedo GPG, no qual o GPG tentará importar chaves desconhecidas de um servidor de chaves.

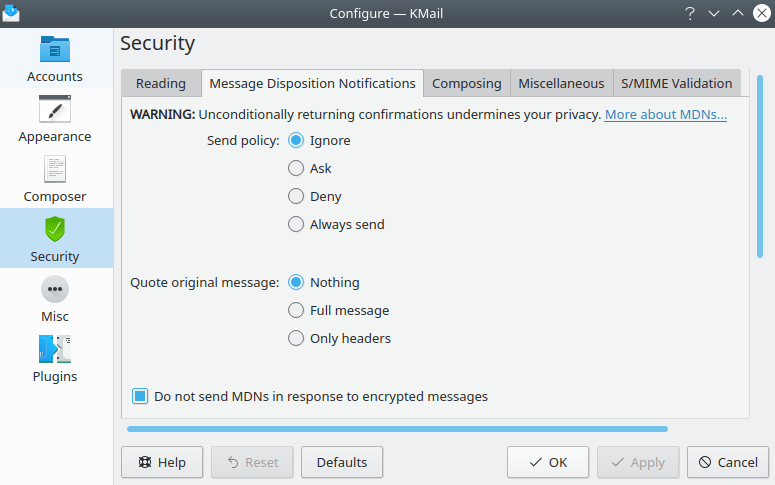

A aba Segurança (Notificações de recebimento de mensagens)

- Notificações de recebimento de mensagens

Os MDNs são uma generalização do que é conhecido por “aviso de recepção ou de leitura”. O autor de mensagem pede que seja enviada uma notificação de entrega e o programa de e-mail do destinatário poderá deste modo gerar uma resposta, na qual o remetente poderá saber o que aconteceu à sua mensagem. Os tipos de confirmações incluem as “exibidas” (isto é, lidas), “removidas” e as “despachadas” (isto é, encaminhadas).

As opções seguintes (indicadas na Política de envio) estão disponíveis para controlar quando o KMail envia os MDNs:

- Ignorar (recomendado)

Ignora os pedidos de notificações. Não serão enviados nenhum MDN automático.

- Perguntar

As respostas aos pedidos só são enviadas depois de pedir autorização ao usuário. Desta forma, você poderá enviar MDNs para as mensagens selecionadas e ignorar ou recusar outras mensagens.

- Recusar

Enviar sempre uma notificação de “recusada”. Isto é só ligeiramente melhor do que enviar sempre MDNs. O autor ainda ficará sabendo que as mensagens foram manipuladas, só não sabe se foram apagadas ou lidas etc.

- Enviar sempre

Envia sempre a notificação de entrega pedida. Isto significa que o autor da mensagem fica sabendo se a mensagem foi manipulada e, além disso, o que aconteceu ela (mostrada, removida, etc.). Esta opção é altamente desencorajada mas, uma vez que faz sentido onde a privacidade não seja um problema, por exemplo, no gerenciamento de relações com o cliente, foi tornada disponível.

Se não tiver a certeza, experimente um pouco o Perguntar e, se achar que os pedidos do KMail o incomodam, mude para Ignorar.

As opções a seguir (apresentadas no Citar mensagem original) estão disponíveis para controlar quanto da mensagem original o KMail envia de volta nos MDNs.

- Nada

Não é enviada nenhuma parte da mensagem, a não ser o ID da mensagem obrigatório e o destinatário original, na resposta do MDN. Isto mantém informação suficiente para o remetente encontrar a mensagem para a qual este MDN foi gerado.

- Mensagem completa

Anexa a mensagem por completo à notificação de entrega. Normalmente, isto é um exagero. Não adiciona nenhuma informação valiosa que não possa ser deduzida pelos cabeçalhos da mensagem por si só, mas às vezes as pessoas insistem nisso, já que é muito mais fácil para os humanos correlacionar o conteúdo da mensagem (e não apenas os cabeçalhos) com o que enviaram anteriormente.

- Somente cabeçalhos

Anexa apenas os cabeçalhos à notificação de entrega. Isto é normalmente o suficiente para as pessoas (pelo assunto) e os computadores (pelo ID da mensagem) relacionarem facilmente o MDN com a mensagem original.

Em caso de dúvida, deixe esta opção com o valor padrão (nada).

- Não enviar MDNs em resposta a mensagens criptografadas

Esta opção suprime o envio de MDNs se a mensagem estiver criptografada (parcialmente ou totalmente). Isto limita as tentativas de usar a funcionalidade do MDN do KMail como uma técnica para deduzir se foi capaz de descriptografar a mensagem ou não.

Estritamente falando, esta opção não é necessária, uma vez que o KMail envia os MDNs independentemente do fato da mensagem conseguir ou não ser descriptografada com sucesso (o pedido de notificação da entrega vai numa parte não-criptografada da mensagem), mas dá ao usuário ciente da segurança a opção de enviar sempre que for pedido (opção desligada) ou nunca (opção ligada).

Em caso de dúvida, deixe esta opção marcada (o valor padrão).

A aba Segurança (Composição)

Nesta página, você poderá configurar as opções relevantes de segurança para compor mensagens.

- Assinar as mensagens automaticamente

Se estiver assinalada, a funcionalidade para → no compositor ficará ativa por padrão.

Contudo, você ainda poderá ativar ou desativar a opção a nível da mensagem.

- Sempre incluir o certificado da minha própria identidade ao criptografar e-mails

Se a opção estiver assinalada, todas as mensagens criptografadas para os destinatários serão também criptografadas para si próprio.

Atenção

Se desmarcar esta opção, você poderá não ser mais capaz de descriptografar as mensagens que escreveu e criptografou para as outras pessoas.

- Armazenar as mensagens criptografadas enviadas [3]

Se a opção estiver assinalada, as mensagens são gravadas na sua pasta enviado tal qual as enviou (isto é se foram criptografadas, serão gravadas nesse mesmo modo).

Se não estiver, as mensagens serão sempre gravadas sem criptografia nenhuma na sua pasta enviado, mesmo que tenham sido enviadas criptografadas.

- Sempre mostrar as chaves de criptografia para aprovação

Se marcada, sempre que criptografar uma mensagem, irá aparecer uma janela que lhe apresenta as chaves de criptografia que serão usadas para cada destinatário. Você poderá então rever a escolha das chaves, alterá-las e aprovar ou cancelar a operação de criptografia. Recomenda-se que esta opção fique assinalada, uma vez que torna o processo de criptografia mais transparente.

- Criptografar automaticamente as mensagens sempre que possível

Também é chamada de “criptografia oportunista”. Se estiver assinalada, o KMail irá tentar fazer a correspondência dos destinatários às chaves (OpenPGP ou S/MIME), mesmo quando você não pediu explicitamente a criptografia. Se forem encontradas chaves válidas para todos os destinatários, o KMail irá perguntar se deseja ou não criptografar a mensagem.

É altamente recomendável a ativação desta opção, uma vez que torna a criptografia de mensagens bastante simples de usar.

- Nunca assinar/criptografar ao salvar como rascunho

Se marcada, o KMail não tentará assinar e/ou criptografar as mensagens que são simplesmente salvas na pasta rascunhos. Isto é mais conveniente e não resulta numa grande perda de segurança, desde que a pasta rascunhos esteja segura. Os usuários do IMAP poderão querer ter esta opção desativada, se a sua pasta rascunhos estiver no servidor.

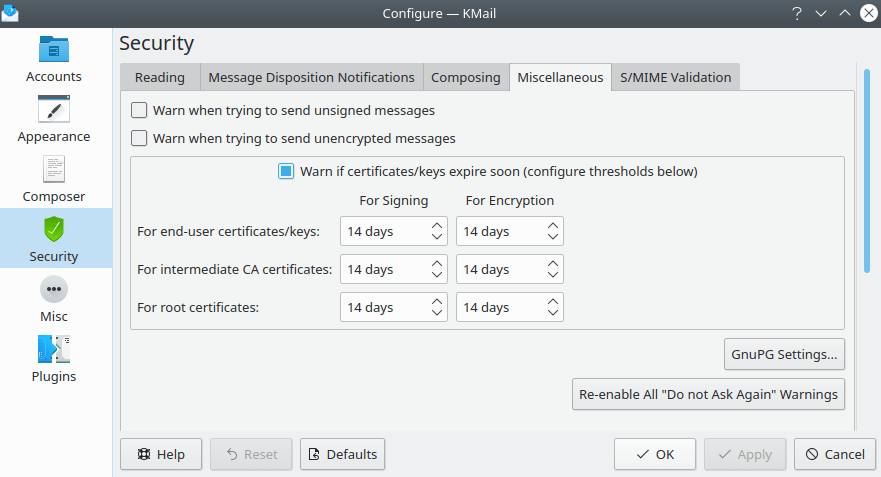

A aba Segurança (Diversos)

Nesta página, você poderá ativar ou desativar os avisos relacionados com a segurança.

- Avisar ao tentar enviar mensagens não assinadas

Se estiver assinalada, o KMail irá mostrar um aviso se, por alguma razão, uma mensagem estiver sendo enviada sem ser assinada digitalmente.

- Avisar ao tentar enviar mensagens não criptografadas

Se estiver assinalada a opção, o KMail irá mostrar um aviso se, por alguma razão, uma mensagem está sendo enviada sem ser criptografada.

Nota

Embora seja comum assinar todas as mensagens enviadas, isto não é tão comum quando se trata de criptografia. Por isso, a menos que a sua empresa tenha uma política para nunca enviar mensagens não criptografadas, poderá ser uma boa ideia manter esta opção desligada e confiar na criptografia oportunista para o alertar se pode enviar mensagens criptografadas, mas não o solicitar.

- Avisar se os certificados/chaves expiram em breve

Se estiver assinalada a opção, o KMail irá avisá-lo quando estiver usando um certificado de S/MIME ou uma chave de OpenPGP que irá expirar em breve.

O período antes do qual será avisado da expiração da chave/certificado poderá então ser configurado em separado para as chaves de assinatura e de criptografia, assim como (no caso do S/MIME), para os certificados do usuário final, para os certificados das ACs intermediárias e para os certificados raiz.

Clique neste botão para abrir uma caixa de diálogo extensa que configura as interações entre o KMail e o GPG o programa Gnu Privacy Guard. O GPG é muito complexo para ser documentado aqui. Para obter detalhes, consulte o Manual de Privacidade do GNU. A menos que você seja um especialista em criptografia, provavelmente deve aceitar as configurações padrão.

- Reativar Todos os Avisos "Não Perguntar de Novo"

À parte dos avisos principais descritos acima, existem ainda mais mensagens de aviso e de informações que contêm uma opção para não mostrá-los de novo. Se quiser reativá-las novamente, após ter optado por não vê-las mais nenhuma vez, você poderá fazê-lo clicando neste botão. [4]

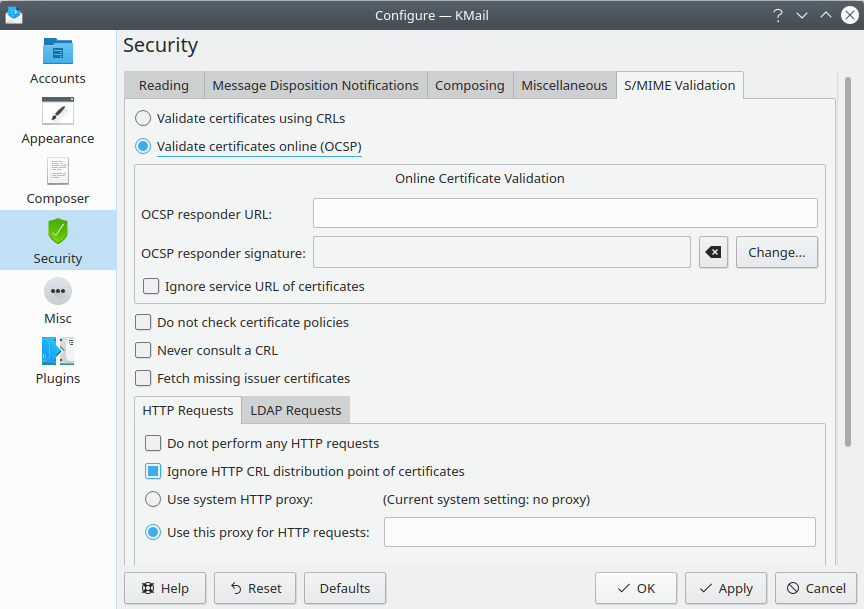

A aba Segurança (Validação S/MIME)

Esta aba contém entradas selecionadas do diálogo de configuração dinâmica do backend do GpgSM. Consulte o manual do GpgSMpara obter uma descrição mais detalhada dessas opções.

- Validar certificados usando CRLs

Se habilitado, certificados S/MIME são validados usando as Listas de Revocação de Certificado (do inglês, CRLs). Esta é a configuração padrão.

- Validar certificados online (OCSP)

Se esta opção estiver selecionada, certificados S/MIME são validados usando o Protocolo de Estado de Certificado Online (do inglês, OCSP).

- URL do consultor OCSP:

Insira o endereço do servidor para validação de certificados online. Esta URL normalmente começa com https://.

- Assinatura do consultor OCSP

Selecione ou mude e insira a chave S/MIME a usar.

- Ignorar URL do serviço de certificados

Habilite esta opção para pular a validação online usando o OCSP. Esta opção requer dirmngr > = 0.9.0.

- Não verificar as políticas de certificado

Por padrão, o GnuPG usa o arquivo ~/.gnupg/policies.txt para verificar se uma política do certificado é permitida. Se esta opção estiver selecionada, as políticas não são verificadas.

- Nunca consultar uma CRL

Se esta opção estiver habilitada, Listas de Revogação de Certificado nunca serão usadas para validar certificados S/MIME.

- Obter certificados faltantes do emissor

Habilite esta opção se você deseja que o certificado do emissor em falta seja obtido quando necessário. Isto se aplica aos métodos de validação CRLs e OCSP.

- Não efetuar nenhum requisição HTTP

Desativa totalmente o uso do HTTP no S/MIME.

- Ignorar o ponto de distribuição de CRL HTTP dos certificados

Ao procurar pela localização de uma CRL, o certificado “a ser testado” normalmente contém entradas do que é conhecido como Ponto de Distribuição (do inglês DP) da CRL, que são URLs que descrevem a forma de acessar a URL. A primeira entrada DP encontrada é usada. Com esta opção, todas as entradas usando o esquema HTTP são ignoradas ao procurar por um DP adequado.

- Utilizar o proxy HTTP do sistema

Se esta opção estiver selecionada, o valor do proxy HTTP mostrado à direita (que vem da variável de ambiente

http_proxy) será usado para qualquer pedido HTTP.- Usar este proxy para requisições HTTP

Insira aqui a localização do seu Proxy HTTP, que será usada para todas as requisições HTTP relacionadas ao S/MIME. A sintaxe é “máquina:porta”, por exemplo, meuproxy.algumlugar.com:3128.

- Não efetuar nenhum pedido LDAP

Desabilita totalmente o uso do LDAP para o S/MIME.

- Ignorar o ponto de distribuição de CRL LDAP dos certificados

Ao procurar pela localização de uma CRL, o certificado “a ser testado” normalmente contém entradas do que é conhecido como Ponto de Distribuição (do inglês DP) da CRL, que são URLs que descrevem a forma de acessar a URL. A primeira entrada DP encontrada é usada. Com esta opção, todas as entradas usando o esquema LDAP são ignoradas ao procurar por um DP adequado.

- Servidor primário para requisições LDAP

Inserindo um servidor LDAP aqui fará com que todos os pedidos LDAP vão para este servidor primeiro. Mais precisamente, esta configuração sobrepõe-se a qualquer máquina e porta especificadas em uma URL LDAP e também será usada se a máquina e porta forem omitidos na URL. Outros servidores LDAP serão usados somente se a conexão ao proxy falhar. A sintaxe é MÁQUINA ou MÁQUINA:PORTA. Se PORTA for omitida, a “porta 389” (porta padrão do LDAP) é usada.

[3] Esta opção habilita um modo de criptografia do e-mail que as vezes (por engano) é chamado de criptografia “apenas para transporte”. Neste modo de operação, a criptografia da mensagem é retirada logo que a mensagem chegou ao seu destino. A criptografia dura apenas enquanto a mensagem estiver a caminho.

O KMail suporta este modo parcialmente, uma vez que esta funcionalidade deveria ser colocada ao nível do servidor de e-mail (MTA) e não no cliente de e-mail (MUA). Assim, as versões futuras do KMail poderão perder o suporte para esta opção.

[4] Isto irá reativar todos esses avisos para o KMail. Não faz muito sentido permitir uma seleção mais fina de quais os avisos mostrar, uma vez que você poderá assinalar de novo a opção para suprimi-los, logo que apareçam mais uma vez.