Auf dieser Seite können Sie Anzeige von HTML einstellen. Außerdem können Sie hier Ver- und Entschlüsselungsfunktionen und Einstellungen für betrügerische E-Mails anpassen. und festlegen, wie Empfangs- und Lesebenachrichtigungen behandelt werden. Beachten Sie, dass diese Einstellungen nichts mit mit Antiviren-Sicherheitsmaßnahmen zu tun haben. Informationen dazu finden Sie im Kapitel Anti-Virus-Assistent von KMail

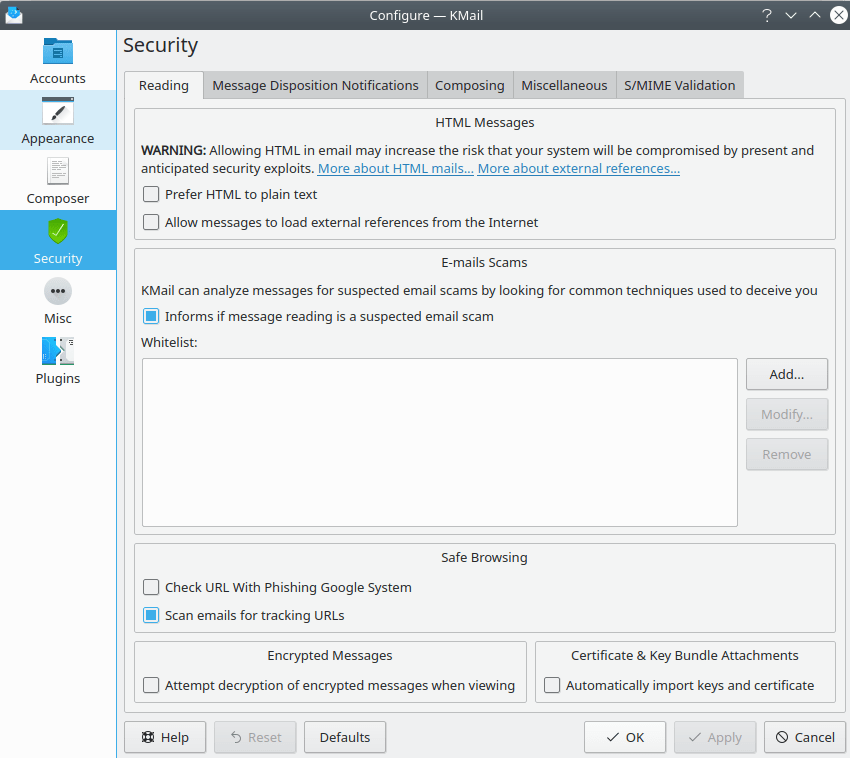

Die Karteikarte Sicherheit - Lesen

Auf dieser Seite können Sie sicherheitsrelevante Optionen für das Lesen von Nachrichten einstellen.

- HTML-Ansicht vor Klartext bevorzugen

Als Standard werden HTML-Nachrichten als einfacher Text angezeigt. Möchten Sie diese Nachrichten automatisch im HTML-Format und -Layout anzeigen lassen, wählen Sie diese Einstellung. Es wird empfohlen, auf die HTML-Formatierung zu verzichten, da es Sicherheitsproblemen bei der Anzeige im HTML-Format auftreten können.

Sie können trotzdem einzelne E-Mails im HTML-Format betrachten, indem Sie auf die Leiste Klartext-Nachricht/HTML-Nachricht links im Nachrichtenfenster klicken. Weitere Informationen und Einstellungen zu dieser Funktion finden Sie auf der Karteikarte Allgemein auf der Seite Erscheinungsbild.

- Nachrichten dürfen externe Referenzen aus dem Internet laden

Ist dies aktiviert kann KMail externe Bilder, Stilvorlagen usw. aus dem Internet laden, wenn Sie eine HTML-Nachricht lesen. Diese Einstellung sollte möglichst nicht gewählt werden, sie hat allerdings keine Auswirkungen, wenn Sie lediglich einfache Text-Nachrichten lesen.

Durch externe Referenzen können Personen, die Spam-Mail versenden, leicht überprüfen, ob und wann die Nachricht gelesen wurde. Diese Einstellung hat keinen Effekt auf Java™, JavaScript, da diese in KMail nicht unterstützt werden.

- Hinweis auf verdächtige betrügerische E-Mails

Mit der zunehmenden Verbreitung von E-Mails nimmt leider auch die Anzahl von Betrugsversuchen mit E-Mails zu. Diese betrügerischen E-Mails täuschen zum Beispiel als Absender eine tatsächlich existierende Firma oder Institution vor, aber in Wirklichkeit enthalten sie Verknüpfungen zu bösartigen Webseiten, die Ihre persönlichen Daten abfragen. Das kann zum Identitätsdiebstahl und Schlimmerem führen. In der Voreinstellung analysiert KMail Nachrichten auf bekannte Betrugsverfahren und informiert Sie über verdächtige E-Mails. Es wird dringend empfohlen, diese Funktion zu benutzen. Möchten Sie diese Prüfung abschalten, deaktivieren Sie Benachrichtigung über möglicherweise betrügerische E-Mails.

Werden z. B. E-Mails von vertrauenswürdigen Freunden fälschlicherweise als betrügerische E-Mails gekennzeichnet, können Sie deren E-Mail-Adresse in die Positivliste eintragen, indem Sie auf klicken und die Adressen im Dialog eingeben. Beachten Sie, dass zurzeit nur vollständige E-Mail-Adressen unterstützt werden.

- URL mit Googles Phishing-System überprüfen

Wählen Sie diese Einstellung, damit KMail die Google-Datenbank mit verdächtigen Phishing-Webseiten abfragt, wenn URLs in eine Nachricht eingebettet sind. Wenn eine Übereinstimmung gefunden wird, erhalten Sie eine Warnung.

- E-Mails nach Tracking-URLs durchsuchen

Standardmäßig überprüft KMail automatisch in HTML-Nachrichten eingebettete URLs und warnt Sie, wenn eine davon versucht, Sie zu verfolgen.

- Verschlüsselte Nachrichten beim Betrachten automatisch entschlüsseln, sofern möglich

In der Voreinstellung versucht KMail verschlüsselte Nachrichten automatisch zu entschlüsseln. Deaktivieren Sie diese Einstellung, wenn Sie das Entschlüsseln manuell durchführen möchten.

- Schlüssel und Zertifikate automatisch importieren

Wenn diese Option angewählt ist, importiert KMail automatisch alle Anhänge, die OpenPGP-Schlüssel enthalten, in Ihren lokalen Schlüsselring, und alle Anhänge, die S/MIME-Schlüssel enthalten in Ihren lokalen Schlüsselspeicher.

Anmerkung

Zum Überprüfen von S/MIME-Signaturen müssen immer die enthaltenen Zertifikate importiert werden. Das ist von dieser Option daher nicht betroffen. Dies hat auch nichts mit der Option

auto-key-retrievevon GPG zu tun, mit der GPG versucht, unbekannte Schlüssel von einem Schlüssel-Server zu importieren.

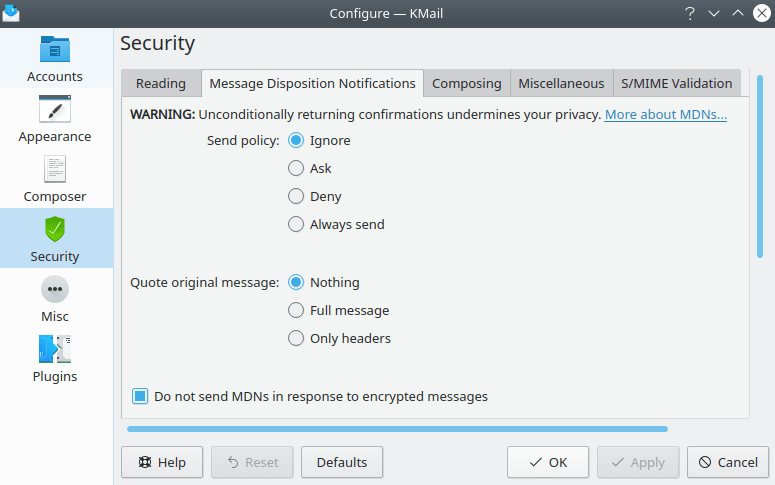

Die Karteikarte Sicherheit - Empfangs- und Lesebenachrichtigungen

- Empfangs- und Lesebenachrichtigungen

MDNs sind eine Generalisierung dessen, was allgemein eine „Lesebestätigung“ genannt wird. Der Autor einer Nachricht erbittet das Verschicken einer Benachrichtigung, und das E-Mail-Programm des Empfängers erzeugt eine Antwort, aus der der Autor ersehen kann, was mit seiner Nachricht passiert ist. Gängige Benachrichtigungsarten sind „displayed“ (angezeigt, also gelesen), „deleted“ (gelöscht) und „dispatched“ (d. h. weitergeleitet).

Die folgenden Optionen zur Versandregelung stehen zur Verfügung, um zu steuern, wann KMail MDNs versenden soll.

- Ignorieren (empfohlen)

Ignoriert automatisch alle Anforderungen nach Bestätigungen. Keine MDN wird jemals automatisch versendet werden.

- Nachfragen

Versendet Benachrichtigungen erst, nachdem der Benutzer seine Erlaubnis gegeben hat. Auf diese Weise können Sie MDNs für ausgewählte Nachrichten verschicken, für andere aber verweigern oder ignorieren.

- Ablehnen

Schickt immer eine „denied“ (verweigert)-Benachrichtigung. Das ist nur geringfügig besser als immer MDNs zu verwenden. Der Autor weiß trotzdem noch, dass etwas mit der Nachricht gemacht worden ist, er kann nur nicht sehen, ob diese gelesen, gelöscht usw. worden ist.

- Immer senden

Schickt immer die angeforderten Zustellungsbenachrichtigungen. Das bedeutet, dass der Autor der Nachricht erfährt, wann etwas mit der Nachricht gemacht worden, und was (gelesen, gelöscht usw.) damit gemacht wurde. Von der Verwendung dieser Option wird dringend abgeraten, aber sie kann sinnvoll sein, wenn der Schutz der Privatsphäre bedeutungslos ist, etwa in der Kundenpflege. Daher ist sie hier enthalten.

Wenn Sie sich nicht sicher sind, experimentieren Sie ein Weilchen mit Nachfragen, und wenn Ihnen KMails Fragen lästig werden, dann schalten Sie auf Ignorieren um.

Die folgenden Optionen zu Ursprüngliche Nachricht zitieren stehen zur Verfügung, um zu steuern, wie viel von der ursprünglichen Nachricht von KMail mit MDNs zurückgeschickt werden soll.

- Nichts

Kein Teil der Nachricht außer der ursprünglichen Nachrichtenkennung und dem ursprünglichen Empfänger ist in der MDN-Antwort enthalten. Dies erhält genug Informationen für den Absender, um die Nachricht unter seinen gesendeten Nachrichten zu finden, für die diese MDN erzeugt wurde.

- Vollständige Nachricht

Hängt die vollständige Nachricht an die Benachrichtigung an. Normalerweise ist dies übertrieben viel. Es wird keine wertvolle Information hinzugefügt, die man nicht schon aus dem Nachrichtenkopf ableiten könnte, aber manche Leute bestehen darauf, weil es für Menschen viel einfacher ist, den Inhalt der Nachricht mit dem zuvor Gesendeten in Beziehung zu setzen, als nur den Nachrichtenkopf.

- Nur Vorspann

Hängt nur den Vorspann an die Benachrichtigung an. Das ist normalerweise sowohl für Menschen (anhand des Betreffs) und für Rechner (anhand der Nachrichtenkennung) genug, um die MDN der ursprünglichen Nachricht zuzuordnen.

Wenn Sie sich unsicher sind, behalten Sie die Voreinstellung.

- Keine MDNs für verschlüsselte Nachrichten senden

Diese Option unterdrückt das Verschicken von MDNs, wenn die Nachricht (ganz oder teilweise) verschlüsselt ist. Das macht Versuche zunichte, die MDN-Funktionalität von KMail dazu zu verwenden, um herauszufinden, ob Sie in der Lage waren, die Nachricht zu entschlüsseln oder nicht.

Genau genommen braucht man diese Option nicht, weil KMail MDNs unabhängig davon schickt, ob die Nachricht erfolgreich entschlüsselt werden konnte oder nicht (die Benachrichtigungsanforderung steckt im unverschlüsselten Teil der Nachricht), gibt aber dem sicherheitsbewussten Benutzer die Möglichkeit, die MDNs immer wenn verlangt (Option abgewählt) oder nie (Option angewählt) zu verschicken.

Wenn Sie sich unsicher sind, behalten Sie die Voreinstellung, dies nicht zu aktivieren.

Die Karteikarte Sicherheit - Nachrichten erstellen

Auf dieser Karteikarte können Sie die sicherheitsrelevanten Optionen für das Erstellen von Nachrichten konfigurieren.

- Nachrichten automatisch signieren

Wenn dies ausgewählt ist, dann ist die Standardeinstellung → im Editorfenster an.

Sie können dies aber trotzdem noch für jede einzelne Nachricht ein- und ausstellen.

- Beim Verschlüsseln von E-Mails immer auch für den eigenen Schlüssel verschlüsseln

Wenn diese Option angewählt ist, dann wird jede Nachricht, die an die Empfänger verschlüsselt wird, auch an Sie selbst verschlüsselt.

Warnung

Wenn Sie diese Option abwählen, dann können Sie Nachrichten, die Sie geschrieben und an andere Leute verschlüsselt haben, möglicherweise nicht mehr lesen.

- Versendete Nachrichten verschlüsselt speichern [3]

Wenn diese Option angewählt ist, werden Nachrichten in Ihrem Ordner Versendete Nachrichten so gespeichert, wie Sie sie verschickt haben (d.h., wenn sie verschlüsselt verschickt worden sind, dann werden sie auch so gespeichert).

Wenn diese Option abgewählt ist, dann werden Nachrichten immer unverschlüsselt in Ihrem Ordner Versendete Nachrichten gespeichert, auch wenn sie verschlüsselt verschickt worden sind.

- Verschlüsselungsschlüssel immer zur Bestätigung anzeigen

Wenn diese Option angewählt ist, dann erscheint bei jedem Verschlüsseln einer Nachricht ein Dialog, der Ihnen die Verschlüsselungsschlüssel anzeigt, die für die einzelnen Empfänger verwendet werden. Sie können dieses prüfen, verändern, und dann die Verschlüsselungsoperation bestätigen oder abbrechen. Wir empfehlen, diese Option anzuwählen, weil sie den Verschlüsselungsprozess transparenter macht.

- Nachrichten möglichst automatisch verschlüsseln

Wird auch „opportunistische Verschlüsselung“ genannt. Wenn diese Option angewählt ist, dann versucht KMail den Empfängern OpenPGP- oder S/MIME-Schlüssel zuzuordnen, auch wenn Sie nicht ausdrücklich Verschlüsselung angefordert haben. Wenn für alle Empfänger passende Schlüssel vorhanden sind, fragt KMail Sie, ob Sie diese Nachricht verschlüsseln wollen oder nicht.

Wir empfehlen dringend, diese Option einzuschalten, weil sie das Verschlüsseln von Nachrichten wirklich stark vereinfacht.

- Nachrichten beim Speichern als Entwurf niemals signieren/verschlüsseln

Wenn diese Option angewählt ist, versucht KMail nicht, Nachrichten zu signieren und/oder zu verschlüsseln, die lediglich im Entwürfe-Ordner gespeichert werden. Dies ist bequemer und kein großes Sicherheitsproblem, sofern der Entwürfe-Ordner nicht kompromittiert wird. IMAP-Benutzer sollten diese Option abschalten, wenn sich ihr Entwürfe-Ordner auf dem Server befindet.

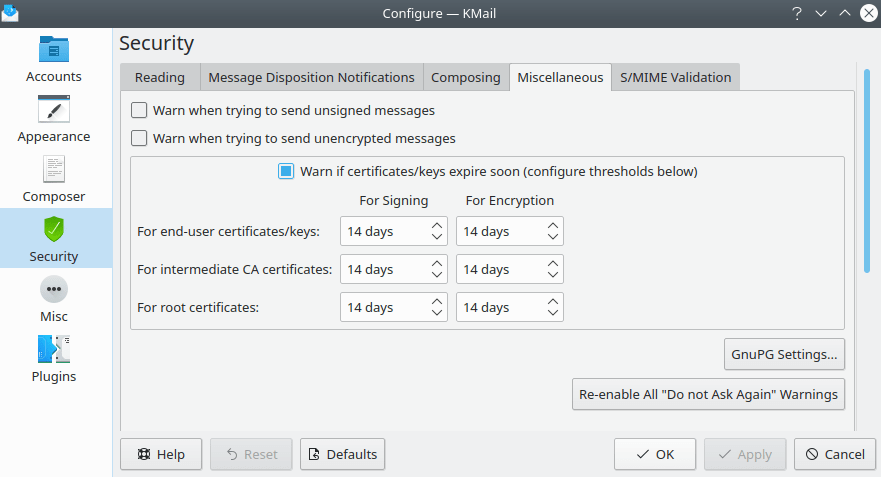

Die Karteikarte Sicherheit - Verschiedenes

Auf dieser Karteikarte können Sie sicherheitsrelevante Warnungen ein- und ausschalten.

- Vor dem Versand unsignierter Nachrichten warnen

Wenn diese Option angewählt ist, zeigt KMail eine Warnung an, wenn eine Nachricht aus beliebigem Grund ohne digitale Signatur versendet werden soll.

- Vor dem Versand unverschlüsselter Nachrichten warnen

Wenn diese Option angewählt ist, zeigt KMail eine Warnung an, wenn aus irgendeinem Grund eine unverschlüsselte Nachricht versendet werden soll.

Anmerkung

Es ist zwar nicht ungewöhnlich, alle ausgehenden Nachrichten zu signieren, aber nicht, alle zu verschlüsseln. Sofern also Ihre Firma eine Regelung hat, nie unverschlüsselte Nachrichten zu verschicken, sollten Sie vielleicht diese Option besser ausgeschaltet lassen und sich stattdessen auf opportunistische Verschlüsselung verlassen, um benachrichtigt zu werden, wenn Sie verschlüsselte Nachrichten versenden könnten, dies aber nicht angefordert haben.

- Warnen, falls Zertifikate/Schlüssel in Kürze ablaufen (Zeitgrenzen werden weiter unten festgelegt)

Wenn diese Option angewählt ist, gibt KMail eine Warnung aus, wenn ein S/MIME-Zertifikat oder ein OpenPGP-Schlüssel verwendet wird, der bald abläuft.

Die Vorwarnzeit, in der gewarnt wird, bevor ein Schlüssel oder Zertifikat abläuft, kann für Signier- und Verschlüsselungsschlüssel separat konfiguriert werden; für S/MIME auch separat für Endbenutzerzertifikate, Zwischen-CA-Zertifikate und Wurzelzertifikate.

Klicken Sie auf diesen Knopf, um einen umfangreichen Dialog für dieInteraktionen zwischen KMail und GPG, dem „Gnu Privacy Guard “-Programm, zu öffnen. GPG ist zu komplex, um es hier zu dokumentieren. Weitere Informationen finden Sie im GNU Privacy Handbook. Wenn Sie kein Verschlüsselungsexperte sind, sollten Sie die Standardeinstellungen unverändert lassen..

- Alle „Nicht wieder fragen“-Warnungen reaktivieren

Neben den wichtigsten, oben beschriebenen, Warnungen gibt es noch weitere Warnungen und Informationsmeldungen, die eine Option enthalten, sie nicht mehr anzuzeigen. Wenn Sie diese wieder einschalten möchten, nachdem Sie sie abgeschaltet hatten, können Sie dies mit diesem Knopf erreichen. [4]

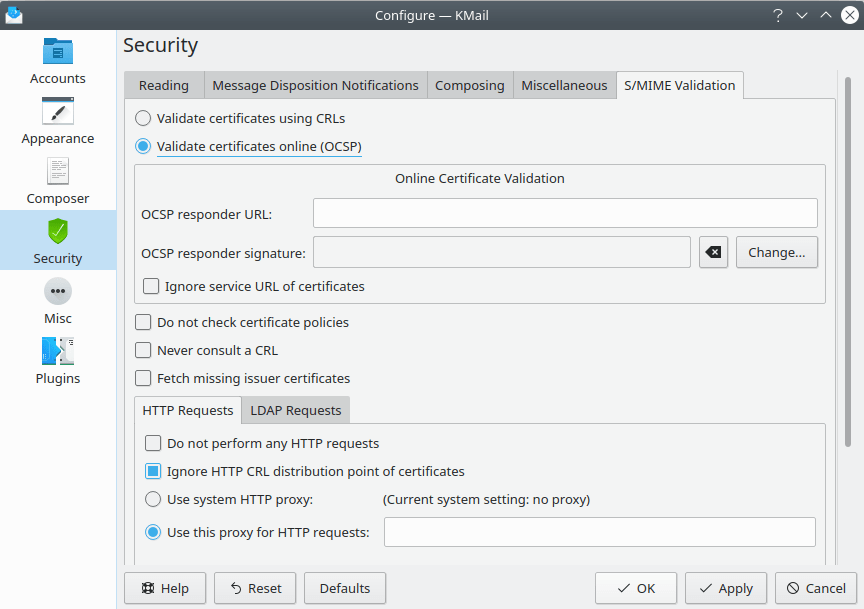

Die Karteikarte Sicherheit - S/MIME-Prüfung

Diese Karteikarte enthält ausgewählte Einträge aus dem Einrichtungsdialog von GpgSM. Eine Beschreibung der Optionen finden Sie im GpgSM-Handbuch.

- Zertifikate unter Verwendung von Sperrlisten prüfen

Wenn diese Option angewählt ist, werden S/MIME-Zertifikate mittels Zertifikatswiderrufslisten (Certificate Revocation Lists CRLs) überprüft. Dies ist die Standardeinstellung.

- Zertifikate online überprüfen (OCSP)

Wenn diese Option ausgewählt ist, werden S/MIME-Zertifikate mittels des Online Certificates Status Protocol (OCSP) überprüft.

- Adresse der OCSP-Gegenstelle:

Geben Sie die Adresse des Servers für die Online-Überprüfung von Zertifikaten ein. Die URL beginnt normalerweise mit https://.

- Signatur des OCSP-Antwortservers

Geben Sie den zu verwenden S/MIME-Schlüssel ein oder verändern Sie diesen.

- Dienst-Adresse von Zertifikaten ignorieren

Wählen Sie diese Option an, um die Online-Überprüfung mittels OCSP zu überspringen. Hierzu ist die Version 0.9.0 oder neuer von dirmngr notwendig.

- Zertifikateinstellungen nicht überprüfen

Als Voreinstellung verwendet GnuPG die Datei

~/.gnupg/policies.txt, um zu überprüfen, ob eine Zertifikatseinstellung zulässig ist. Wenn diese Option ausgewählt ist, werden Einstellungen nicht überprüft.- CRLs niemals verwenden

Wenn diese Option ausgewählt ist, werden Zertifikat-Widerrufslisten (Certificate Revocation Lists, CRLs) nie zur Überprüfung von S/MIME-Zertifikaten verwendet.

- Fehlende Ausstellerzertifikate herunterladen

Wenn diese Option ausgewählt ist, werden fehlende Ausstellerzertifikate bei Bedarf nachträglich geholt. Dies gilt für beide Überprüfungsmethoden, CRLs und OCSP.

- Keine HTTP-Anfragen durchführen

Schaltet die Verwendung von HTTP für S/MIME gänzlich ab.

- HTTP-CRL-Verteilungspunkt von Zertifikaten ignorieren

Wenn nach der Adresse einer CRL gesucht wird, enthält das „zu testende“ Zertifikat normalerweise sogenannte CRL-Verteilungspunkt-Einträge (DP). Diese sind URLs, die beschreiben, wie man auf die URL zugreift. Der zuerst gefundene Verteilungspunkt-Eintrag wird verwendet. Mit dieser Option werden alle Einträge, die das HTTP-Schema verwenden, bei der Suchen nach einem passenden Verteilungspunkt ignoriert.

- System-HTTP-Proxy verwenden

Wenn diese Option ausgewählt ist, wird der rechts angezeigt Wert für den HTTP-Proxy (der aus der Umgebungsvariablen

http_proxystammt) für alle HTTP-Anfragen verwendet.- Diesen Proxy für HTTP-Anfragen verwenden

Geben Sie hier die Adresse Ihres HTTP-Proxies ein, die für alle S/MIME-bezogenen HTTP-Anfragen verwendet werden soll. Die Syntax lautet „host:port“, also beispielsweise myproxy.nowhere.com:3128.

- Keine LDAP-Anfragen durchführen

Die Verwendung von LDAP für S/MIME gänzlich abschalten.

- LDAP-CRL-Verteilungspunkte von Zertifikaten ignorieren

Wenn nach der Adresse einer CRL gesucht wird, enthält das „zu testende“ Zertifikat normalerweise sogenannte CRL-Verteilungspunkt-Einträge (DP). Diese sind URLs, die beschreiben, wie man auf die URL zugreift. Der zuerst gefundene Verteilungspunkt-Eintrag wird verwendet. Mit dieser Option werden alle Einträge, die das LDAP-Schema verwenden, bei der Suchen nach einem passenden Verteilungspunkt DP ignoriert.

- Primärer Rechner für LDAP-Anfragen

Wenn Sie hier einen LDAP-Server angeben, werden alle LDAP-Anfragen zunächst an diesen Server geschickt. Genauer gesagt überschreibt diese Einstellung die in LDAP URLs angegebenen Rechner und Ports und werden auch dann verwendet, wenn in den URLs keine Rechner- und Port-Angaben enthalten sind. Andere LDAP-Server werden nur dann verwendet, wenn die Verbindung zum Proxy fehlgeschlagen ist. Die Syntax lautet HOST oder HOST:PORT. Wenn PORT nicht angegeben wird, dann wird der Standard-LDAP-Port „389“ verwendet.

[3] Diese Option schaltet einen Modus der Nachrichtenverschlüsselung ein, der manchmal (irreführend) „nur-Transport“-Verschlüsselung genannt wird. In diesem Betriebsmodus wird die Nachrichtenverschlüsselung unmittelbar entfernt, wenn die Nachricht ihr Ziel erreicht hat. Die Verschlüsselung dauert also nur solange an, wie sich die Nachricht auf dem Weg befindet.

KMail unterstützt diesen Modus halbherzig, weil solche Funktionalität besser im E-Mail-Server (MTA) als im E-Mail-Klient (MUA) implementiert sein sollte. Zukünftige Versionen von KMail werden diese Option daher möglicherweise nicht mehr enthalten.

[4] Damit werden alle derartigen Warnungen in KMail wieder eingeschaltet. Es ergibt nicht sehr viel Sinn, dies genauer einstellen zu können, weil Sie die Optionen, die Sie weiterhin unterdrücken wollen, einfach beim nächsten Auftreten wieder abschalten können.